‘우선 다음 기기들의 최신 안드로이드 버전에 대한 추가 개발을 요청한다. 갤럭시 S4, 갤럭시 S3, 갤럭시 노트2, 갤럭시 노트3, 갤럭시 탭2이다.’

devilangelOOOO@gmail.com이라는 이메일을 쓰는 고객이 7월1일 업데이트를 요청했다. 그가 업무를 요청한 곳은 이탈리아 밀라노에 있는 스파이웨어 개발업체 ‘해킹팀(Hacking Team)’. 스파이웨어(spyware)는 스파이(spy)와 소프트웨어(software)의 합성어로, 다른 사람의 컴퓨터에 들어가 정보를 빼가는 소프트웨어다. 요청을 받은 이탈리아 해킹팀 직원 C가 F에게 내부 업무 메일을 보낸다. “안녕, 당신 괴롭히기 싫은데, SKA가 오늘 좀 까다롭다. 그는 해당 기종의 안드로이드 최신 버전에 대한 (해킹) 업데이트 과정이 어떻게 되는지 정보를 달라고 한다.”

닷새 뒤 이탈리아 해킹팀 회사가 해킹을 당했다. 내부 자료 400기가바이트가 유출되었다. 유출된 자료에는 계약서, 고객과 주고받은 메일, 업무 요청 메모, 내부 직원 간 이메일 등이 포함되었다. 해킹팀은 유출 초기 자신들의 자료가 아니라고 잡아뗐다. 하지만 7월10일 해킹팀은 “지난 6일 해커들의 집중공격을 받아 고객 명단 등의 자료가 노출됐으며 해킹 공격의 결과로 그동안 관리해오던 자사 스파이웨어 프로그램에 대한 통제권을 상실했다”라고 밝혔다.

<시사IN>은 유출된 이 문서들을 분석했다. 해킹팀과 고객들이 주고받은 메모에 devilangelOOOO@gmail.com이 자주 나온다. 해킹팀 내부 직원들은 업무를 처리하며 이 메일을 쓴 이를 ‘SKA’라고 불렀다. 6월15일 해킹팀 아시아 담당 직원으로 싱가포르에 있는 D가 본사 기술진 P에게 “이 고객은 아시아 지역에서 아주 기술이 뛰어나고 중요한 고객이다”라며 업무를 처리해달라는 메일을 보낸다. P가 곧바로 “이 고객이 누군데?”라고 묻자, D는 “한국 부대다(It’s South Korea Army)”라고 답한다. SKA는 South Korea Army의 머리글자인 셈이다.

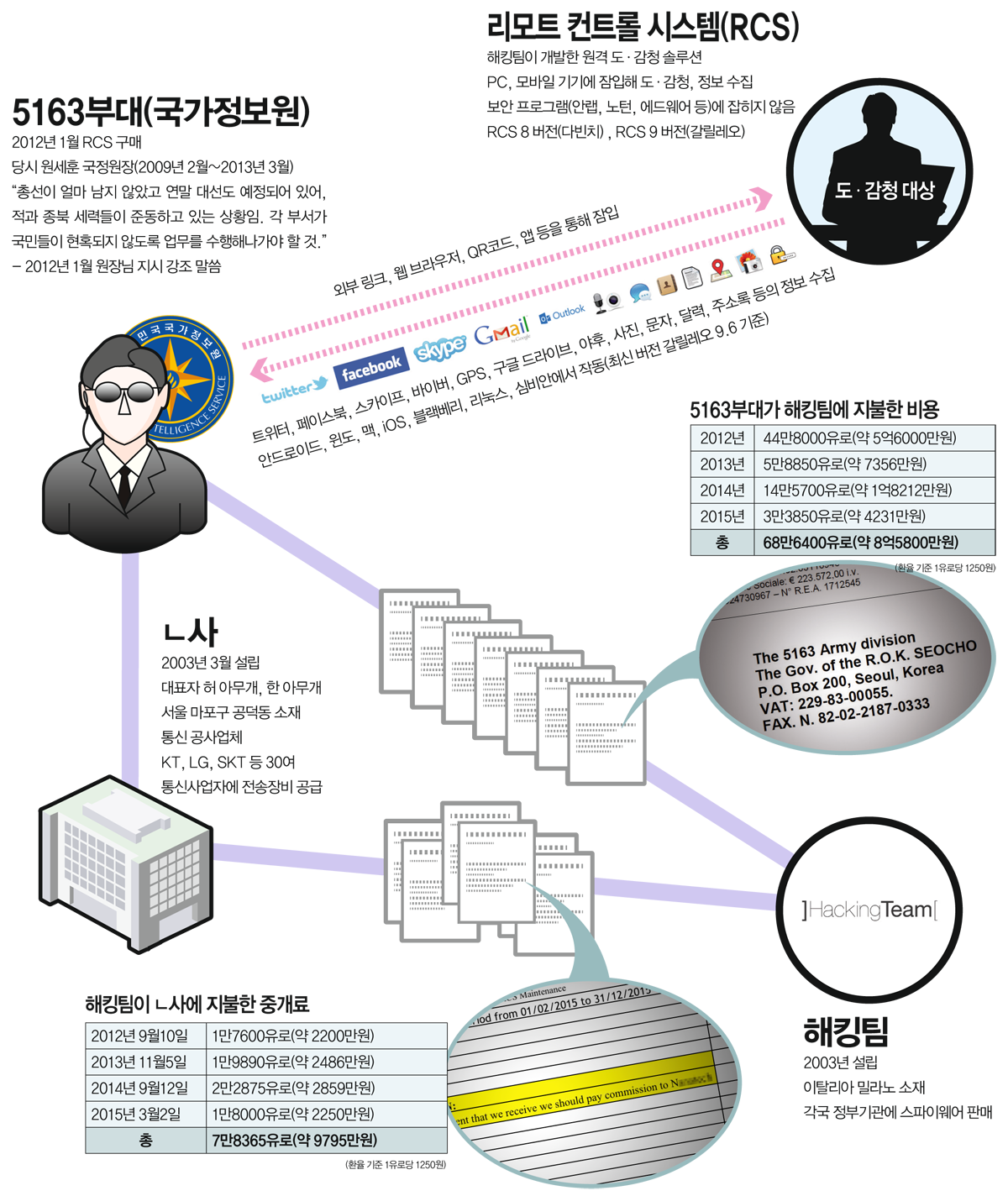

해킹팀이 SKA라고 부른 이유는 계약서 때문이다. 계약서를 보면 ‘The 5163 Army division. The Gov. of the R.O.K. SEOCHO P.O. BOX200, Seoul. Korea’가 고객 정보다. 서울 서초우체국 사서함 200을 주소지로 둔 5163부대다. 5163부대는 바로 국정원의 외부 명칭이다. 유래는 박정희 정부 시절 중앙정보부로 거슬러 올라간다. 북파 공작원이 속한 부대 이름도 중앙정보부 산하 5163부대였다. 이름의 유래는 5·16 군사쿠데타 때 박정희 소장이 새벽 3시에 한강철교를 넘었다는 데서 숫자만 따와 부대 이름을 지었다(<시사IN> 제322호 ‘국정원 위장 명칭 7452부대, 5163부대’ 참조). 계약서에 나오는 ‘서초우체국 사서함 200’은 국정원이 우편물을 받는 주소지다. 사정기관의 한 관계자는 “5163 명칭은 국내 공작 부서가 쓰는 것으로 안다. 국정원 댓글 사건 때 김하영 직원의 변호사비를 7452부대 이름으로 송금할 때 5163부대 이름도 드러났다. 중앙정보부 시절 국내 공작을 담당하는 정치과가 있었는데 그 부서도 5163 명칭을 대외적으로 썼다”라고 말했다.

5163부대 명칭을 쓰며 국정원이 해킹팀과 계약을 맺어 들여온 장비는 RCS(리모트 컨트롤 시스템)라 불리는 원격 도·감청 시스템이다.

스마트폰 대부분과 IT 기기 대상 ‘해킹’이 가능

유출된 해킹팀 계약서를 보면, 국정원은 2012년 44만8000유로(약 5억6000만원)에 계약을 맺었다. 국정원은 매년 업그레이드와 유지·보수 비용으로 2013년 5만8850유로, 2014년 14만5700유로, 2015년 7월 현재 3만3850유로를 지불했고, 내년에도 6만7700유로를 지급할 예정이었다. 해킹팀은 시스템 버전에 따라 이탈리아에서 거장으로 통하는 ‘다빈치(RCS 8 버전)’ ‘갈릴레오(RCS 9 버전)로 이름 붙였다. 해킹팀이 국정원과 맺은 2012년 최초 계약서에 나오는 버전은 다빈치다. 2014년 업그레이드를 하기도 했다.

해킹팀은 RCS에 대해 ‘고요하게, 추적할 수 없게(Being stealth and untraceable)’ 모든 정보를 빼올 수 있다고 홍보용 영상에 소개했다. 노트북·데스크톱·스마트폰 기기를 가리지 않고, G메일·페이스북·트위터·스카이프, 각종 메시지 앱, 심지어 도·감청이 어렵다는 아이폰까지 가능하다고 소개했다. 그런데도 악성 스파이웨어를 잡는 V3 등 백신 프로그램으로는 잡히지 않는다는 것이다.

예를 들어 타깃으로 삼는 ㄱ씨의 스마트폰이나 노트북이 있다고 치자. 여기에 가짜 메일을 보내거나, 가짜 문자, 앱 업데이트 정보를 보낸다. ㄱ씨가 메일이나 문자를 열면 <시사IN> 홈페이지 같은 정상적인 홈페이지가 열려 스팸 메일로 착각하지 않지만 사용자도 모르게 스파이웨어가 침입한 것이다. 그 순간부터 해당 컴퓨터나 스마트폰은 RCS로 도·감청이 가능하다. 스마트폰 카메라를 조작해 ‘몰카’를 원격으로 찍을 수도 있다. 아예 스마트폰을 먹통으로 만들 수도 있다. 한 IT 보안 전문가는 “일반인들은 영화에서나 가능하다고 여기는데, 해킹된 자료를 보면 모두 가능했다”라고 놀라워했다.

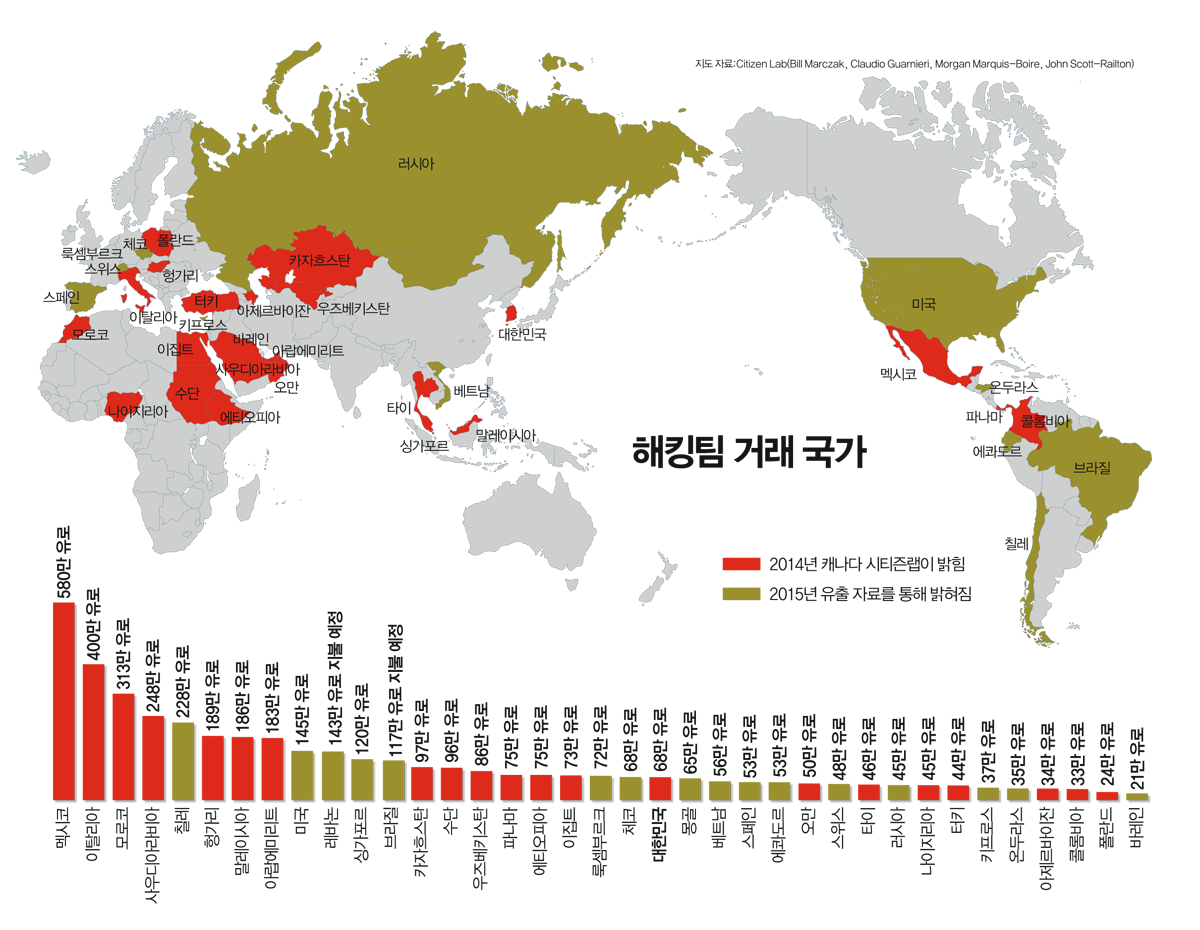

해킹팀은 이 도·감청 시스템을 민간보다 각국 정부 쪽에 판매했다. 주요 고객은 멕시코·룩셈부르크·모로코·사우디아라비아·한국·미국 등 37개국에 달한다. 이탈리아의 해킹팀은 해외에서는 이미 악명이 높다. ‘고요하게 추적할 수 없게’ 침입했지만, 지난해 꼬리가 밟혔다. 2014년 2월 캐나다 토론토 대학의 비영리 연구팀 ‘시티즌랩(Citizen Lab)’은 해킹팀이 한국을 포함한 세계 21개국에 이 스파이웨어를 판매한 흔적을 찾았다고 발표했다. 당시 <워싱턴 포스트>가 주요하게 보도했는데, 에티오피아 등 일부 국가가 해킹팀 스파이웨어를 구매해 인권활동가, 정치인, 기자들에게 사이버 공격을 가했다고 보도했다. 시티즌랩은 전 세계 40억 개 IP를 역추적해 해킹팀 스파이웨어가 활동한 국가를 찾았다. 그 결과 한국 KT IP(211.51.OOO.OOO)에서 스파이웨어가 구동한 흔적을 찾았다.

시티즌랩 연구에 따르면 KT의 해당 IP에서 2012년 8월26일부터 2014년 1월7일까지 해킹팀 스파이웨어가 활동했다. IT 보안 관련 전문가는 “해당 IP는 스파이웨어 발신지로 분류된다. 국정원이 해당 IP를 사용해 해킹팀 스파이웨어를 구동한 것 같다”라고 말했다. 시티즌랩이 발표한 21개국은 이번에 유출된 고객 명단에 모두 포함되었다. 1년 전 시티즌랩이 제기한 의혹이, 해킹팀 계약서와 거래 내역이 유출되면서 모두 ‘팩트’로 확인된 셈이다.

해킹팀은 한 번 판매하면 끝나는 게 아니라 프로그램 유지·보수와 업그레이드를 통해 고객과 관계를 유지했다. RCS를 사용하기 위해서는 타깃으로 삼은 이의 스마트폰이나 노트북 등에 스파이웨어를 침투시켜야 한다. 해킹팀은 와이파이망을 조작하거나, SK브로드밴드·KT·LG유플러스 같은 인터넷 케이블 사업자를 통하면 가능하다고 설명한다.

그런데 해킹팀과 5163부대 계약을 중개한 국내 업체가 있다. 허 아무개씨와 한 아무개씨가 공동대표를 맡아 2003년 창업한 ㄴ회사인데, 이 업체가 담당하는 업무가 바로 KT·SKT·LG 등 30여 개 통신사업자를 상대로 한 전송장비 공급이다. 서울 마포구에 위치한 ㄴ사는 “통신사업자에게 공급한 100여 개 각종 시스템의 유지·보수를 하고 있다”라고 한 구직 사이트에 홍보글을 올린 바 있다.

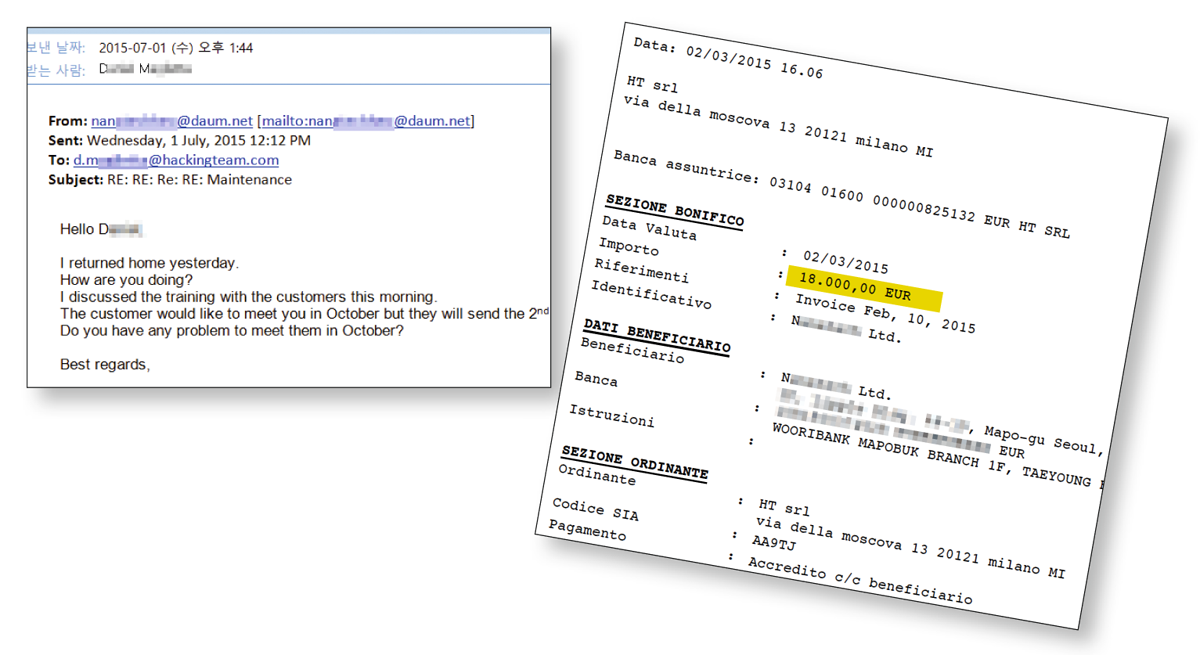

해킹팀에서 유출된 계약서를 보면 ㄴ사가 중개 계약(brokerage agreement)을 담당했다. ㄴ사는 현재까지 커미션으로 7만8365유로(약 9795만원)를 받았다. 5163부대가 해킹팀에 송금하면, 받은 액수의 일부를 해킹팀이 ㄴ사에 중개료 명목으로 송금했다. ㄴ사 대표 허 아무개씨가 ‘nanOOOOOO@daum.net’이라는 메일을 이용해 해킹팀 담당자와 주고받은 내용도 유출되었다. 지난 7월1일 허씨는 “오늘 아침에 고객(국정원)과 논의를 했는데, 10월에 당신들로부터 교육을 받고 싶어한다”라는 메일을 보내기도 했다.

취재진은 7월9일 허 아무개 대표를 만났다. 허씨는 <시사IN>과 두 차례 대면 인터뷰와 한 차례 이메일 인터뷰를 가졌다. 취재진은 허 대표에게 ㄴ사 주소가 적시된 해킹팀과의 중개 계약서, 허 대표의 메일 계정으로 해킹팀에 보낸 메일 등을 제시했다. 허씨는 세 차례 인터뷰에서 모두 “나나 한 아무개 대표나 5163부대에 대해서는 아는 바가 없다” “5163부대와 계약을 한 적이 없다” “해킹팀과 주고받은 메일에 내 이름이 있어서 당혹스럽다”라며 모든 사실을 부인했다. 그러면서도 허씨는 “이슬을 약초가 먹으면 약이 되고, 뱀이 먹으면 독이 되는 것처럼 양면성을 생각해달라”는 여운을 남겼다.

<시사IN>은 한 아무개 대표와 접촉을 시도했지만, 그의 집도 사무실 문도 모두 잠겨 있었다. 대신 취재진은 ㄴ사 직원 출신 ㄱ씨와 인터뷰를 통해, ㄴ사가 국정원과 해킹팀 중개 계약을 담당했고, 국정원과 오랫동안 사업 관계를 맺었다는 것을 확인했다(ㄴ사 전 관계자 “국정원과 해킹팀 중개 계약했다” 기사 참조).

국정원과 사업을 한 적이 있는 한 인사는 “국정원과 사업 계약을 할 때는 반드시 보안각서를 쓴다. 사업 관계를 유출하면 민·형사상 책임을 진다는 내용인데, 사인을 하면 국정원 직원이 가져가 보관한다. 아마 ㄴ사 대표도 보안각서를 썼을 것이다”라고 말했다.

국회도 모르는 ‘국정원의 감청 장비’ 실태

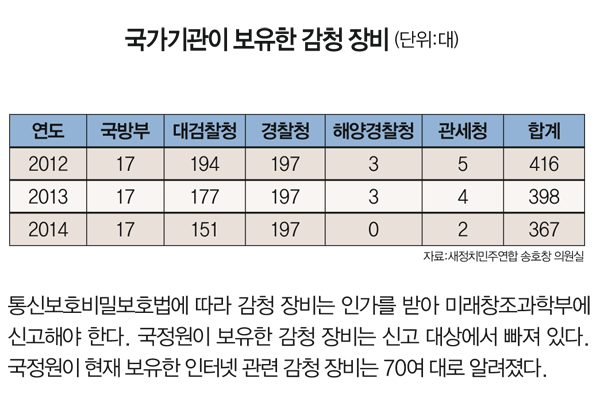

해킹팀에서 유출된 계약서와 이메일 내용, 해킹팀이 ㄴ사의 우리은행 계좌에 송금한 내역, ㄴ사 출신 인사의 인터뷰 내용을 종합해보면, 국정원이 ㄴ사를 중간에 내세워 해킹팀 도·감청 솔루션을 수입해서 구축한 것으로 확인된다. 하지만 현재 국정원이 얼마나 광범위하게 감청 장비를 구축했는지는 정확히 파악할 수 없다. 언론뿐 아니라 국회 감시에서도 사각지대에 놓여 있다. 감청 장비는 통신비밀보호법에 따라 인가를 받은 후 미래창조과학부에 신고해야 한다.

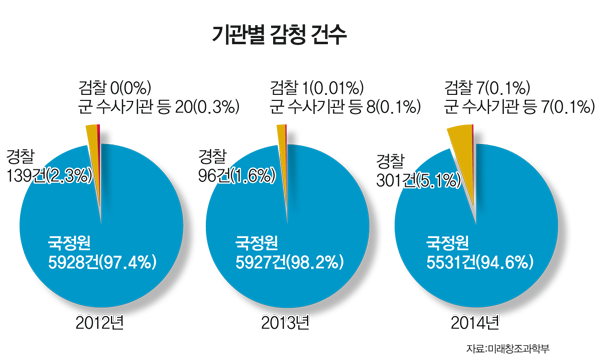

새정치민주연합 송호창 의원실이 미래부로부터 받은 자료에 따르면 2015년 6월 기준으로 감청 장비 367대가 신고됐다. 신고 대상에 검찰이나 관세청은 포함되었지만, 국정원이 보유한 감청 장비는 빠져 있다. 국정원이 현재 보유한 인터넷 관련 감청 장비는 70여 대인 것으로 추정만 할 뿐이다. 국정원이 해킹팀에서 들여온 솔루션 장비가 70여 대에 포함되었는지도 역시 알 수 없다. 해킹팀 자료가 유출되지 않았다면 얼마에 샀는지조차 국회에서도 알 수 없었다. 국정원은 카카오톡이나 이메일 아이디 등 국가기관의 감청 건수를 집계할 때마다 매년 독보적인 1위를 차지한다. 미래창조과학부에 따르면 전체 감청 건수에서 국정원은 2012년 97.4%(5928개), 2013년 98.2%(5927개), 2014년 94.6% (5531개)로 매년 1위다.

국정원은 2012년 1월 무슨 목적으로 이탈리아에서 RCS를 들여왔는지 확인을 거부하고 있다. 2012년 1월은 원세훈 국정원장 시절이다. 당시 원 원장은 ‘원장님 지시 강조 말씀’을 통해 국정원 심리전단 활동을 독려하고 사이버 활동을 강화했다. 2012년 2월 국정원 사이버심리전단팀은 4개 팀 70여 명으로 확대되었다.

7월10일 현재 국정원은 “확인해줄 수 없다”라는 답변만 되풀이하고 있다. 복수의 사정기관 관계자에 따르면, 국정원은 애초 “북한의 해킹 기술이 최고 수준이라 해킹을 막기 위해서 구입했다”라고 구입을 인정하는 해명을 하려 했다. 하지만 파장을 의식해 긍정도 부정도 안 하는 태도로 선회한 것으로 알려졌다. 파장이 커지자 이병호 국정원장은 7월14일 국회 정보위원회에 출석해 “2012년 1월과 7월 해킹팀한테 20명을 해킹 대상으로 하는 ‘RCS’를 구입했다”라고 시인했다. 이 원장은 “대북 해외 정보전을 위한 연구개발용이다. 국민을 상대로 사용했다면 어떤 처벌도 받겠다”라고 덧붙였다.

국정원이 내놓은 북한 사이버 공격 대비 해명도 궁색하다. 해킹팀 내부 문건을 보면, 해당 국가가 산 솔루션이 공격용인지, 방어용인지 구분되어 있다. 해킹팀 자료에 따르면, ‘The 5163 Army division’이 구매한 솔루션은 ‘공격용(offensive security)’으로 분류되어 있다. 방어용은 구매 목록에 없다. 또 국정원 직원으로 추정되는 devilangelOOOO@gmail.com을 쓰는 ‘고객’은 5월18일 해킹팀에 갤럭시 S6 엣지 모델(4월10일 출시)에 대한 업그레이드를 요청했다. 7월1일에도 북한 사람은 잘 쓰지 않고, 한국 사람들이 많이 쓰는 삼성 갤럭시 모델의 최신 안드로이드 버전에 대한 추가 도·감청 기능 업데이트를 요구하는 메모를 남겼다. 업무 요청 메모는 모두 해킹을 할 수 있는 공격 내용이다.

“국정원과 오래 거래했다”

국정원과 이탈리아 도감청 솔루션 업체 해킹팀 사이 중개 계약을 한 ㄴ사는 허아무개씨와 한아무개씨가 공동대표로 2003년 창업한 회사다. 해킹팀은 와이파이망을 조작하거나, KT·SKT·LG 유플러스 같은 인터넷 케이블 사업자를 통하면 도감청이 얼마든지 가능하다고 설명한다. 그런데 이 업체가 담당하는 업무가 바로 KT·SKT·LG 30여개 통신 사업자를 상대로 한 전송장비 공급업무였다. 서울 마포구 위치한 ㄴ사는, ‘통신사업자에게 공급한 100여개 각종 시스템 유지 보수를 하고 있다’라고 한 구직 사이트에 홍보 글을 올렸다.

해킹팀에서 유출된 계약서를 보면 ㄴ사가 중개 계약(brokerage agreement)을 담당했다. ㄴ사는 현재까지 커미션으로 7만8365유로(9795만원)을 받았다. 5163부대가 해킹팀에 송금하면, 그에 해당하는 액수의 일부를 해킹팀이 ㄴ사에 커미션 명목으로 송금 했다. ㄴ사 대표 허아무개씨가 ‘nanOOOOOO@daum.net’라는 다음 메일을 이용해 해킹팀 담당자와 주고받은 내용도 유출되었다. 지난 7월1일 허씨는 “오늘 아침에 고객(국정원)과 논의를 했는데, 10월에 당신들로부터 교육을 받고 싶어한다”라는 메일을 보내기도 했다.

취재진은 7월9일 허아무개 대표를 만났다. 허씨는 <시사IN>과 두 차례 대면 인터뷰와 한 차례 이메일 인터뷰를 가졌다. 취재진은 허 대표에게 ㄴ사 주소가 적시된 해킹팀과 맺은 중계 계약서, 허 대표의 다음 메일 계정으로 보낸 메일 등을 제시했다. 허씨는 세 차례 인터뷰에서 모두 “한 아무개 대표 역시 5163부대에 대해서는 아는 바가 없다”, “5163부대와 계약을 한 적이 없다”, “해킹팀과 주고받은 메일을 보여줬는데 거기에 내 이름이 있어 당혹스럽다”라며 국정원과 관계를 부인했다. 그러면서도 허씨는 “이슬을 약초가 먹으면 약이 되고, 뱀이 먹으면 독이 되는 것처럼 양면성을 생각해 달라”는 여운을 남겼다.

하지만 취재진은 ㄴ사 직원 출신 ㄱ씨와 인터뷰를 통해, ㄴ사가 국정원과 해킹팀 중계 계약을 담당했고, 이외에도 국정원과 오랫동안 사업 관계를 맺었다는 것을 확인했다. 허 아무개 대표와 달리, 그는 해킹팀과 5163부대의 관계에 대해 인정했다. 그는 기자에게 먼저 5163부대의 실체를 아는지 물었다.

기자니까 내가 말씀을 드리는데 5163부대가 뭐 하는 곳인지 아나?

국정원으로 알고 있다.

국정원과 관련된 부대이기 때문에 전화로 이런저런 얘기를 할 수 있는 상황이 아니다.

왜 그런가?

보안 관계 때문에 그런 얘기는 해줄 수가 없다.

국정원과 사업할 때 보안각서를 쓰게 되어 있는데?

맞다. 5163부대가 어떤 목적으로 무슨 일을 하는지 알고 있다 하더라도 공개를 할 수가 없다.

허 아무개 대표가 해킹팀과 직접 연락을 했나?

업무상 필요하다면 하죠.

nanOOOOOO@daum.net이 허 아무개 대표 이메일 주소 맞나?

맞다. 허 대표가 한글로 문서를 주면, 여직원이 영문 번역을 해서 해킹팀에 보냈다.

허 대표는 ㄴ사와 해킹팀 사이의 거래 사실을 모른다고 말하는데.

그건 답변을 못하겠다. 5163이 국정원이랑 관련된 부대이기 때문에 전화상으로 자꾸 질문을 하면 답변 못한다.

허 대표는 한 아무개 대표한테 물어야 한다던데?

맞다. 한 대표가 국정원과 오래 거래했다. 5163부대와 관련한 거래는 한 대표가 했다. 저희가 상호가 바뀌어서 그렇지 그쪽(국정원)하고 거래한 지는 꽤 오래됐다. 난 안다고 해도 말을 못한다. 기사화하고 인용을 하면 다친다.

누가 다치나?

취재하는 기자도 다친다. 확실한 게 아니면 취재하면 안 된다. 지금 말하는 게 위험한데, 5163부대를 국정원으로 말하는 것 자체가 보안 사항이다.

한 아무개 대표가 주로 5163부대와 거래했고, 허 아무개 대표는 지난해 말부터 관여했나?

같은 회사 사람인데 일 안 했겠나?

ㄴ사가 주로 하는 업무는 뭔가?

인터넷 설치 공사 등 주로 통신 공사다. 상주 인원보다는 외주 인원이 더 많다. 상주 인원은 3~4명밖에 안 된다. 외주 인원은 그때마다 일용직을 불러서 쓴다. 원래는 국제전화 서비스 장비를 수입 판매하는 회사였다. 한 아무개 대표가 국제전화 관련 사업을 했고, 허 아무개 대표가 통신 공사를 했는데, 둘이 합쳤다.

5163부대와 어떻게 일하게 된 건가?

한 대표가 예전부터 거래를 해왔고, 자연스럽게 연결이 되었다. 합병 전부터 한 대표가 한 거래부터 따지면 국정원과 사업한 지는 아마 한 30~40년 되었을 거다. 중개 대행뿐 아니라 국정원 안에 통신 공사가 있으면 우리가 들어가서 했다.